SUSE Observability 对接 KeyCloak

SUSE O11y 支持对接多种身份验证机制,目前包含以下几种:

- Single password

- File based

- LDAP

- Open ID Connect (OIDC)

- KeyCloak (a specialized version of OIDC)

此处测试对接 KeyCloak:https://documentation.suse.com/cloudnative/suse-observability/next/en/setup/security/authentication/keycloak.html

环境信息:

- KeyCloak: 26.3.0

- SUSE O11y: 2.3.3

部署 KeyCloak

参考文档部署:https://www.keycloak.org/getting-started/getting-started-kube

部署后,创建一个自签名证书给 KeyCloak Ingress 挂载,可参考文档创建:https://docs.rancher.cn/docs/rancher2.5/installation/resources/advanced/self-signed-ssl/

1 | kubectl -n keycloak create secret tls keycloak-tls --cert=tls.crt --key=tls.key |

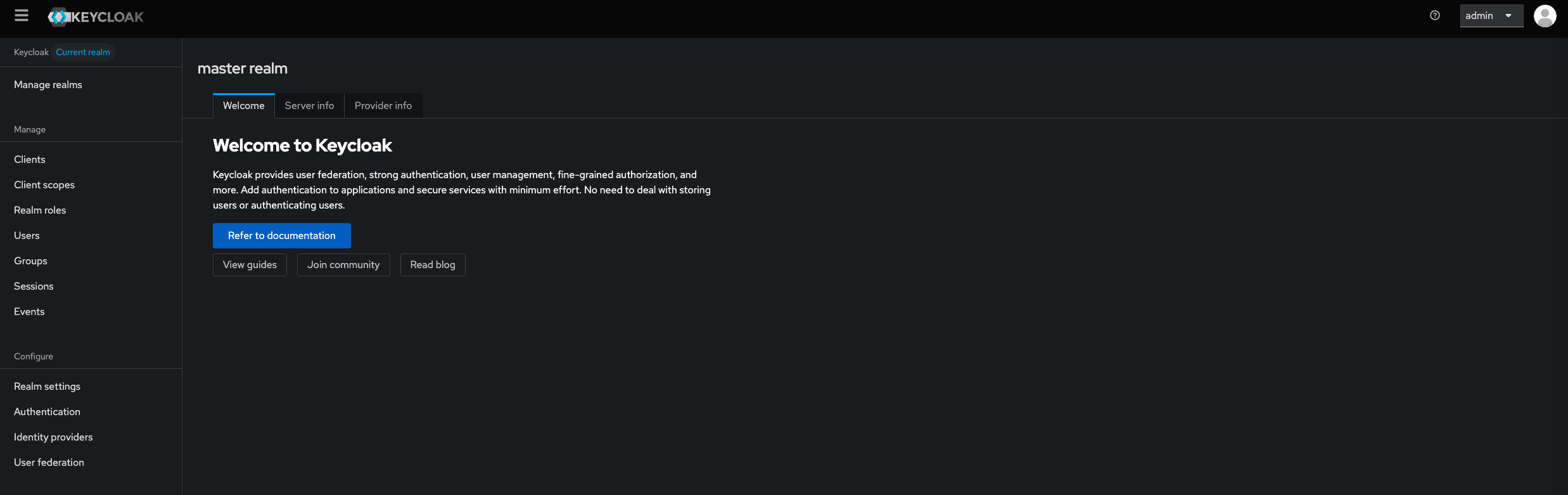

访问 KeyCloak,默认用户名密码为 admin:

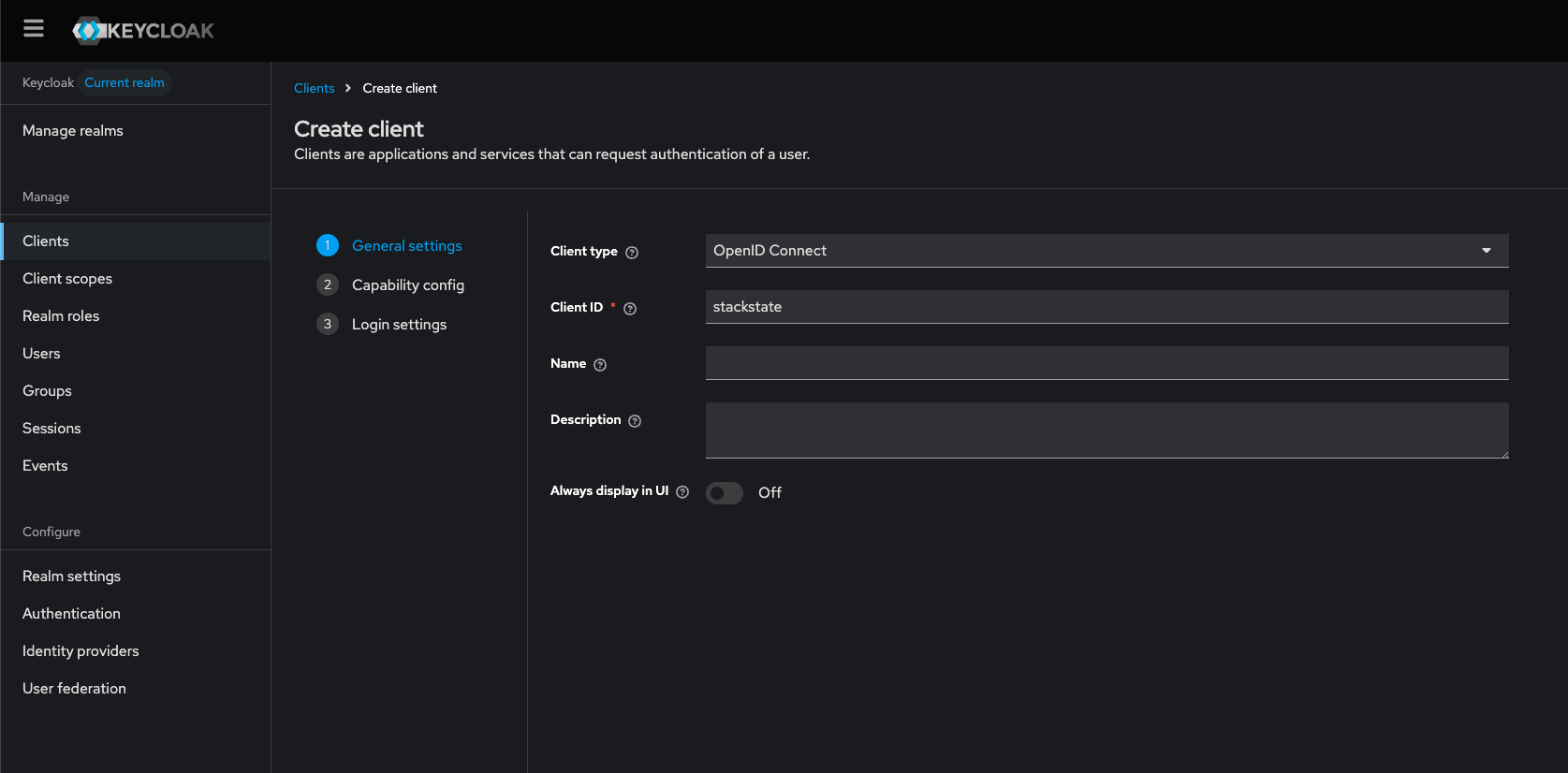

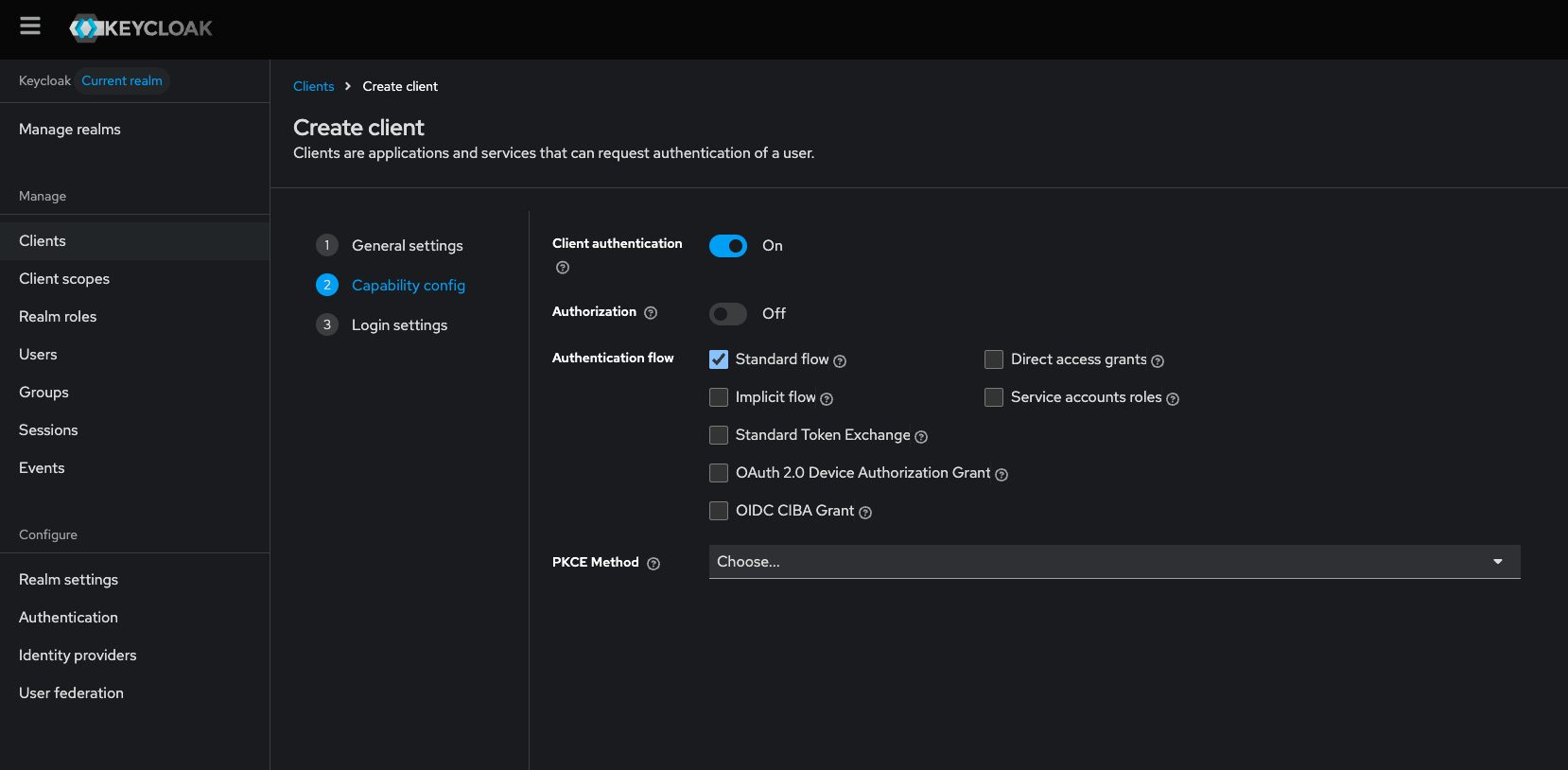

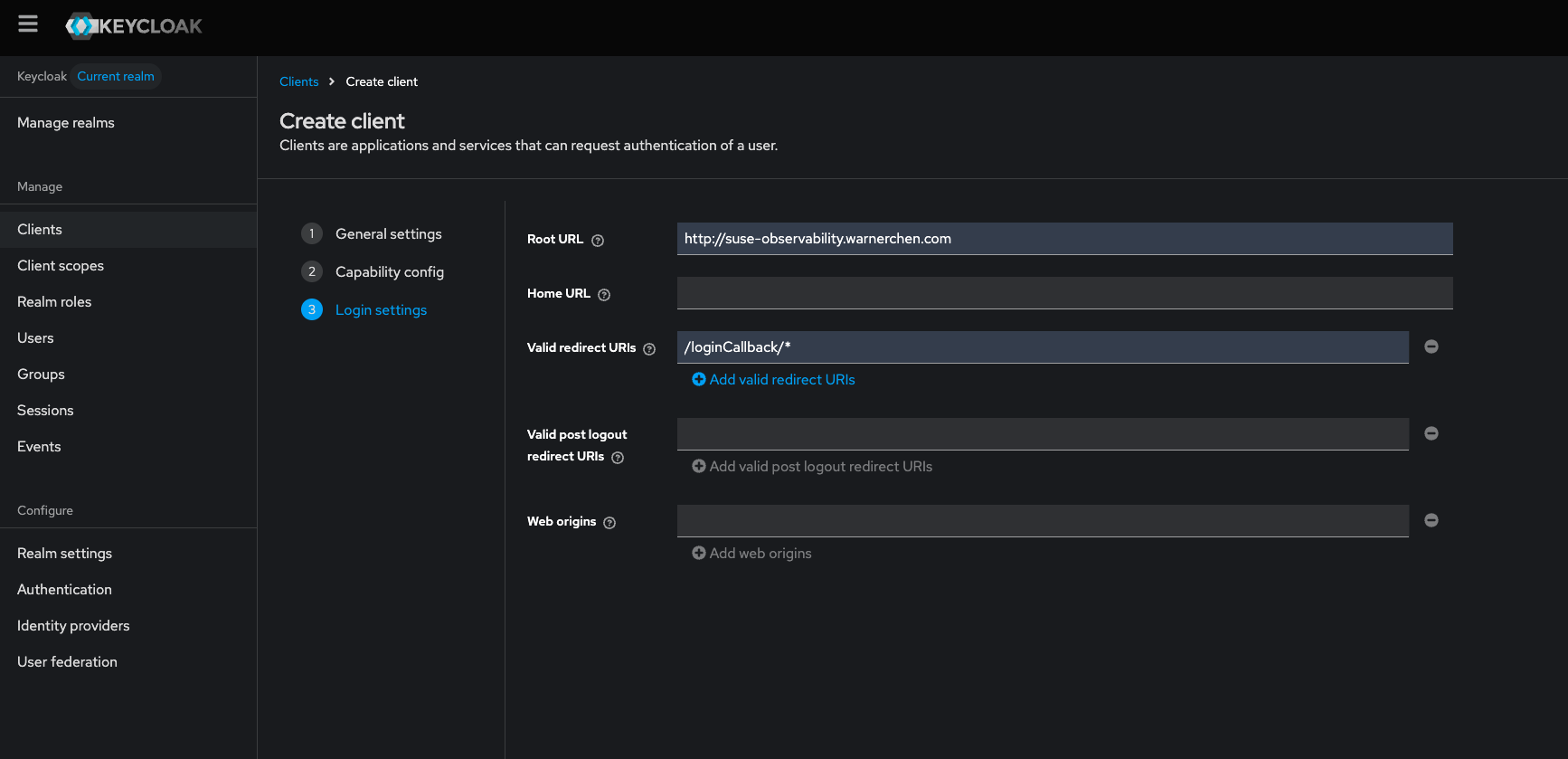

创建一个 Client:

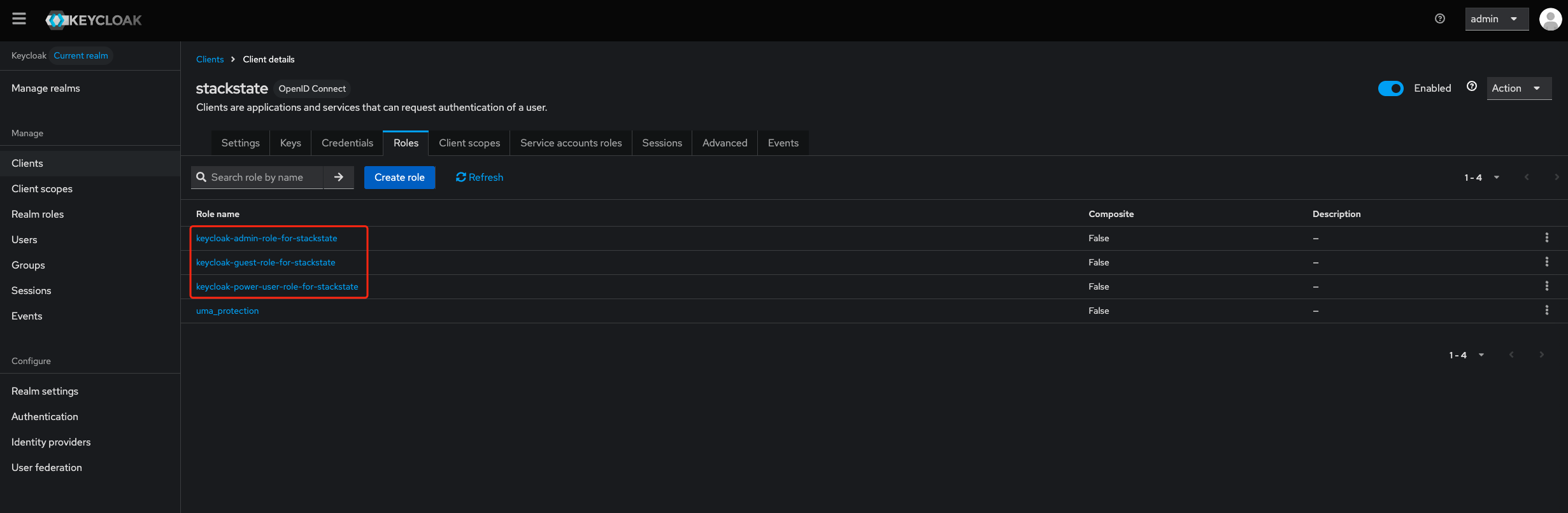

在该 Client 下,创建三个 Role:

- keycloak-guest-role-for-stackstate

- keycloak-power-user-role-for-stackstate

- keycloak-admin-role-for-stackstate

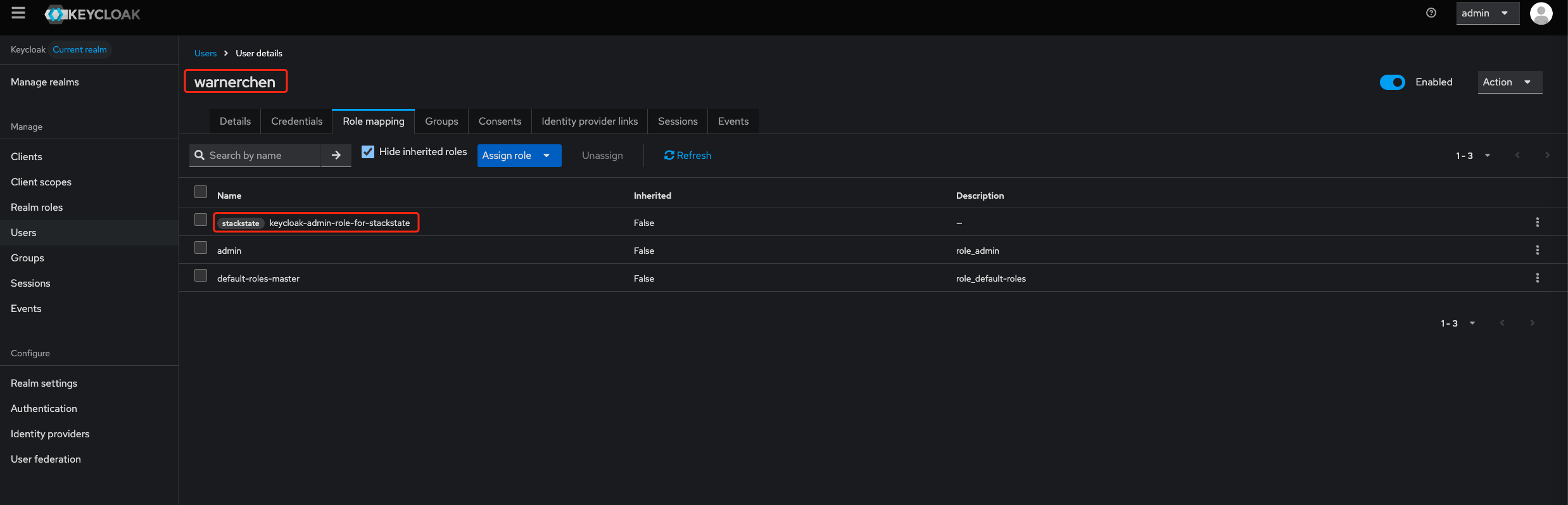

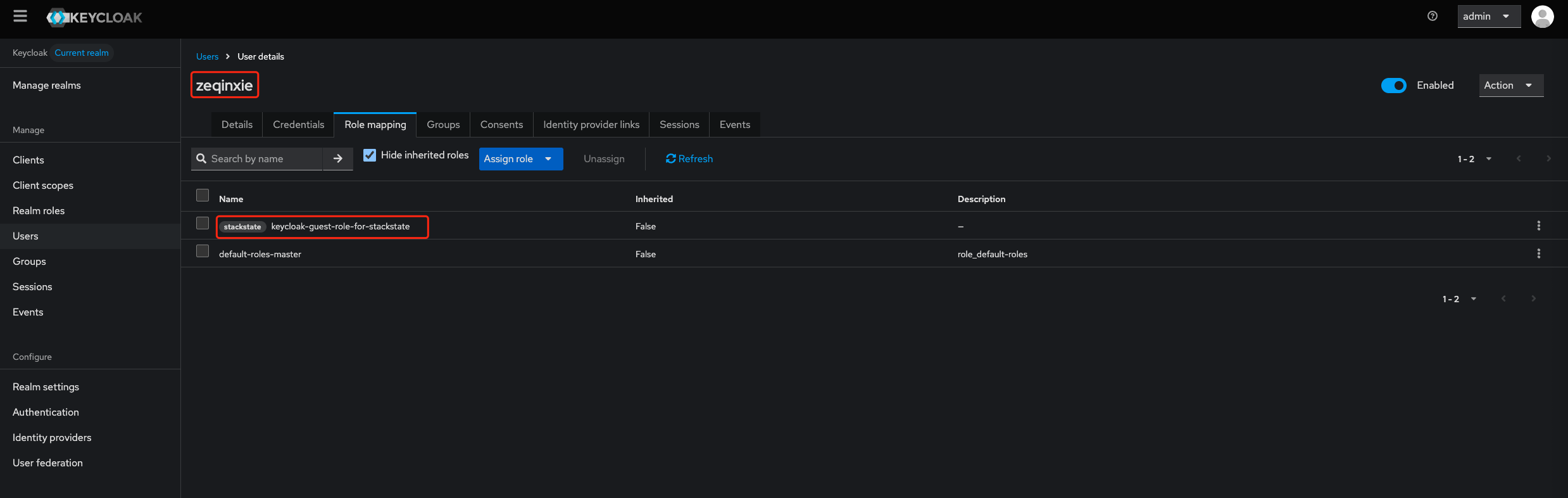

创建两个 User,分别授予不同的 Role:

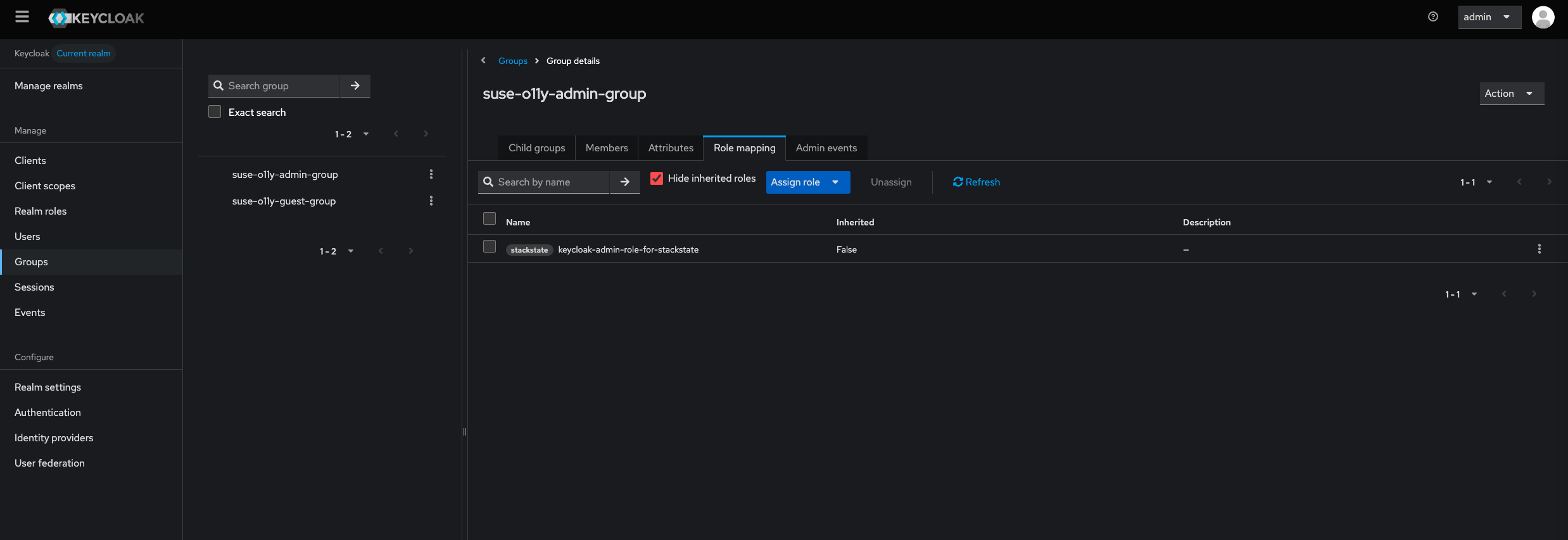

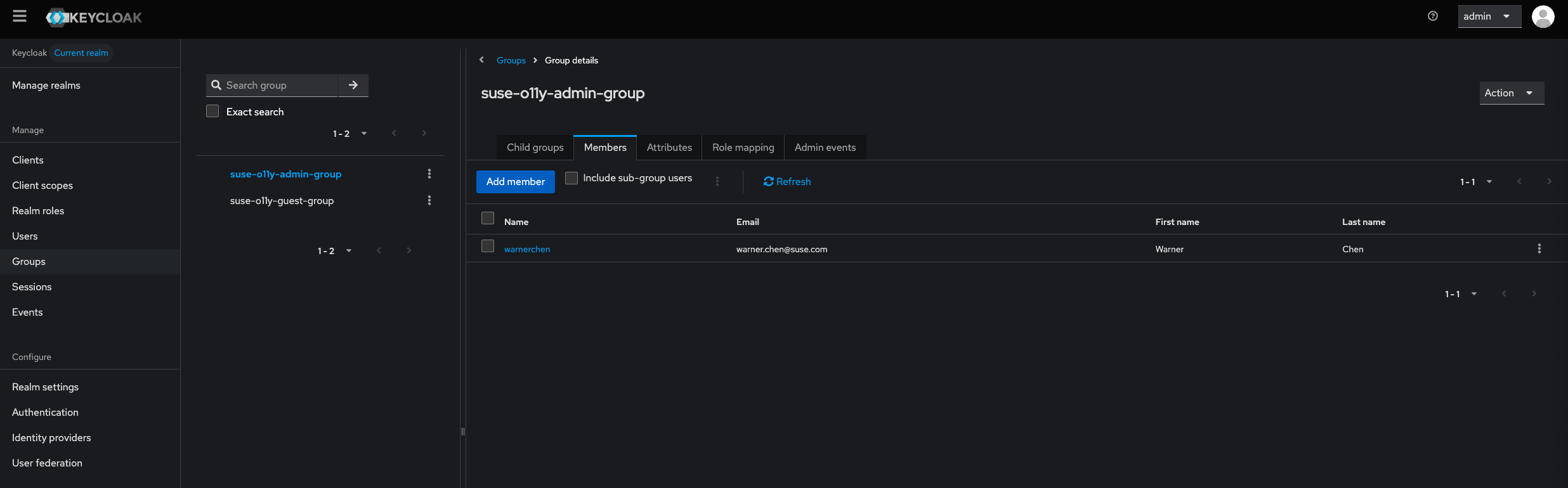

创建两个 Group,分别授予不同的 Role:

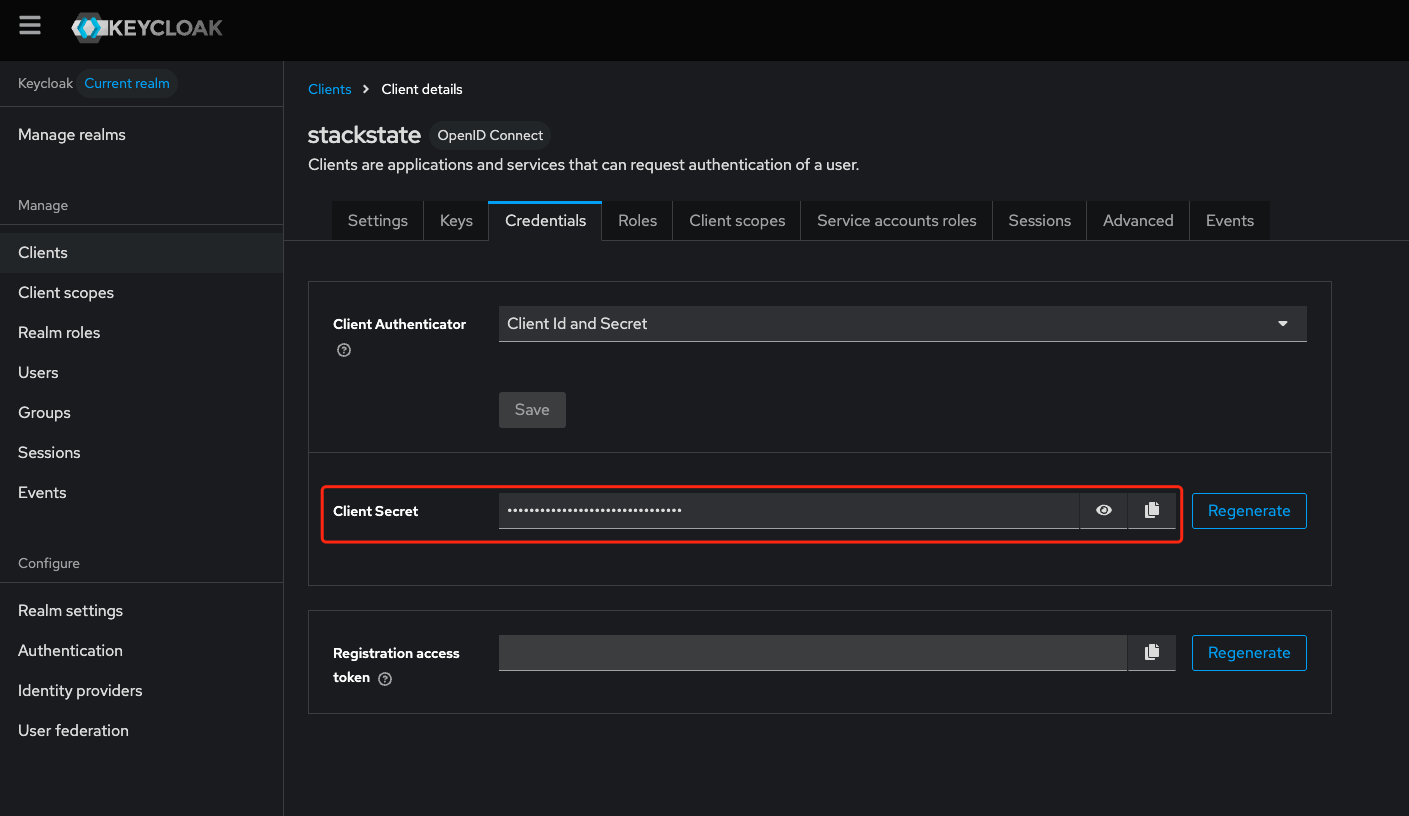

获取 Client Secret:

配置 SUSE O11y 对接 KeyCloak

准备 Yaml 配置:

1 | cat <<EOF > keycloak_authentication.yaml |

如果 KeyCloak 使用的是自签名证书,那么需要配置 SUSE O11y 跳过证书认证:

1 | stackstate: |

更多配置参考:https://github.com/StackVista/helm-charts/tree/master/stable/suse-observability

然后通过 helm upgrade 更新 SUSE O11y。

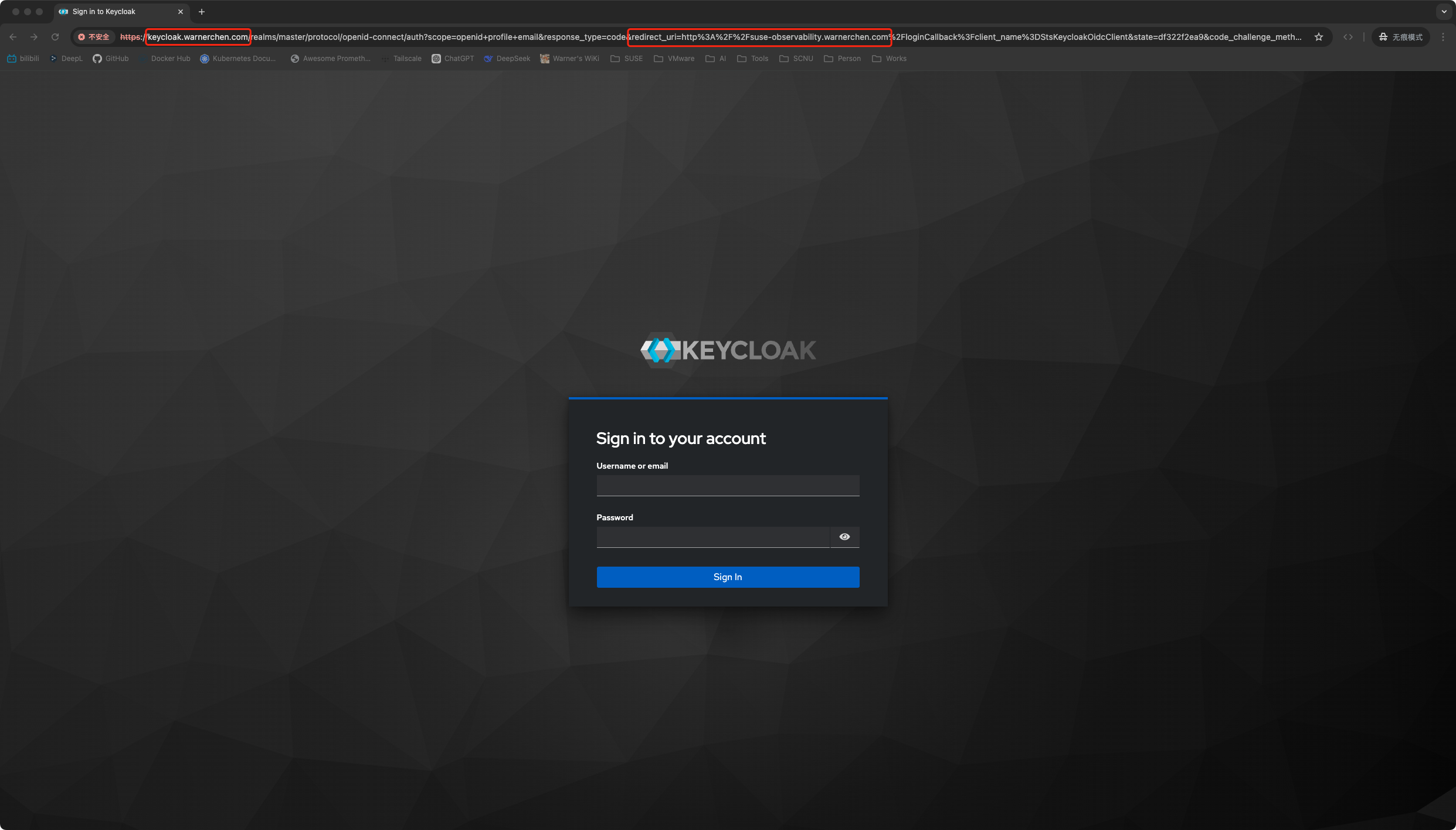

等待更新完毕,访问 SUSE O11y 就会跳转到 KeyCloak 登陆界面:

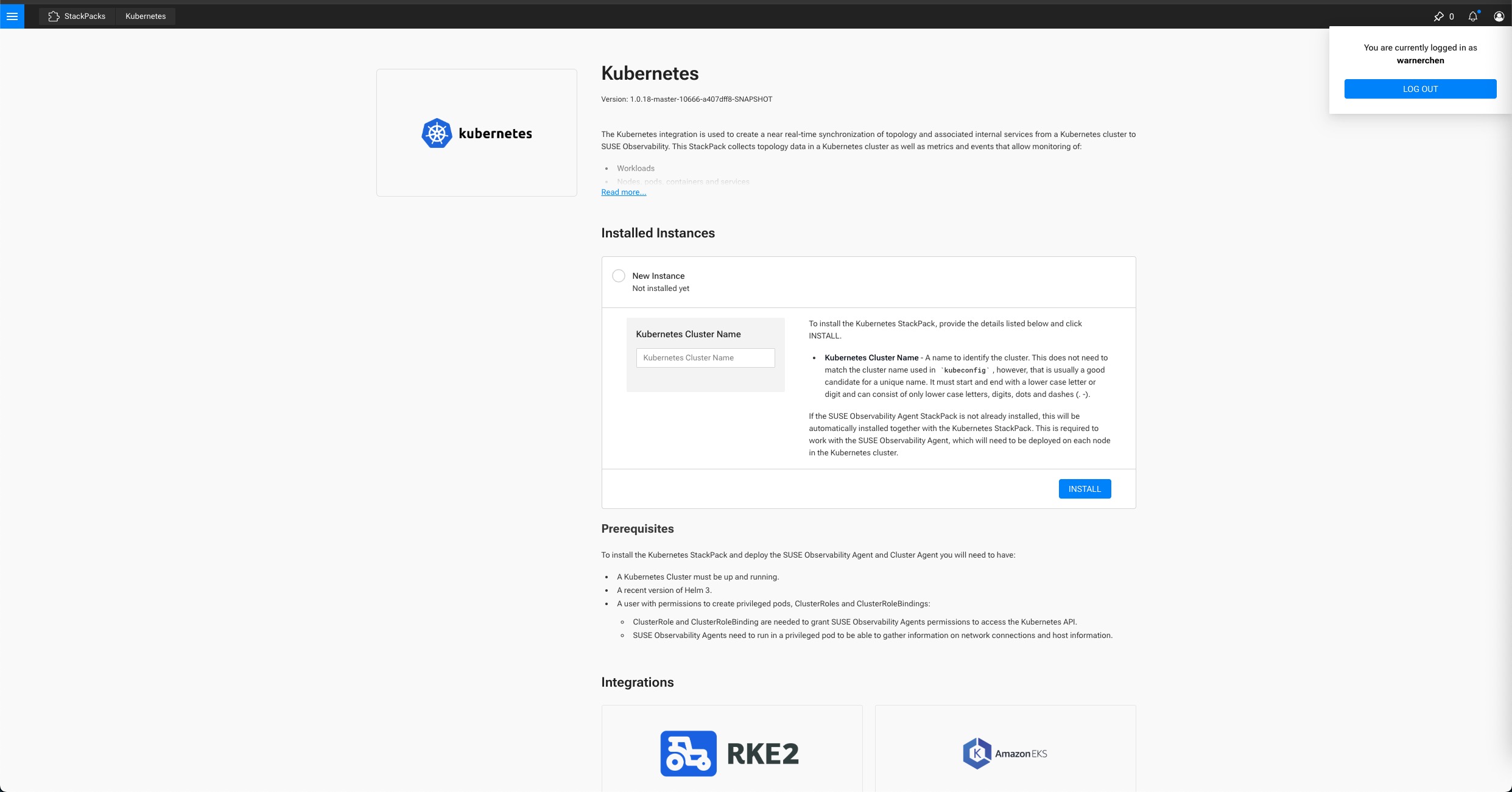

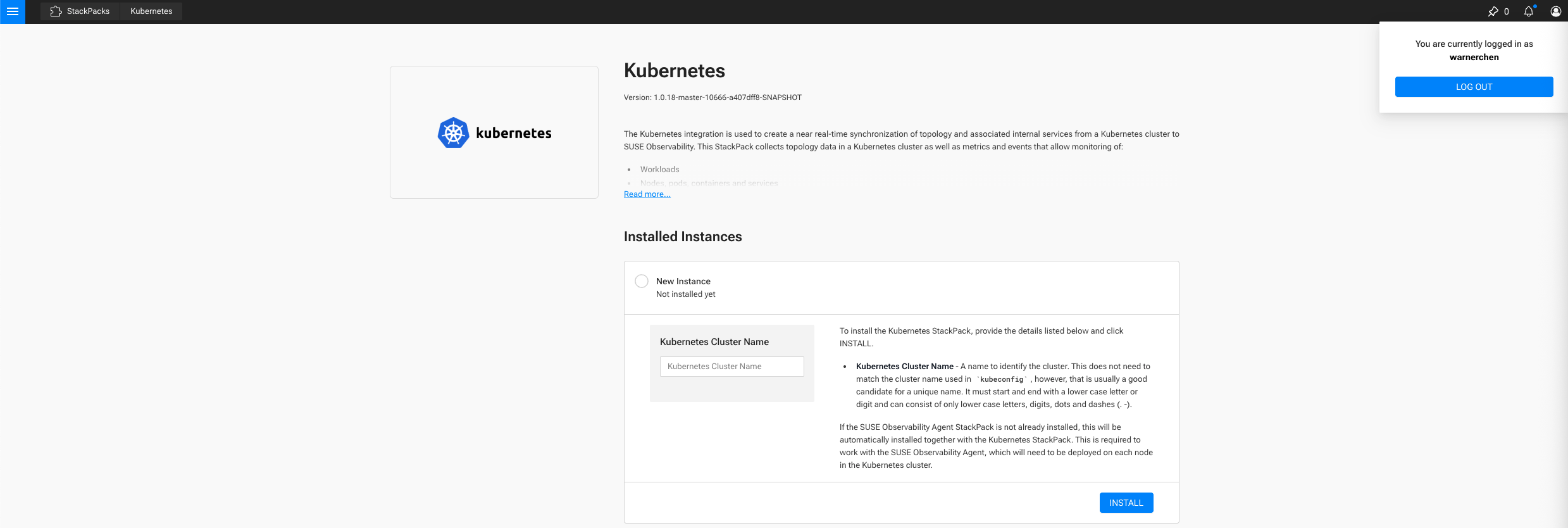

使用先前在 KeyCloak 创建的 User 进行登陆,即可跳转到 SUSE O11y,且具有对应的权限:

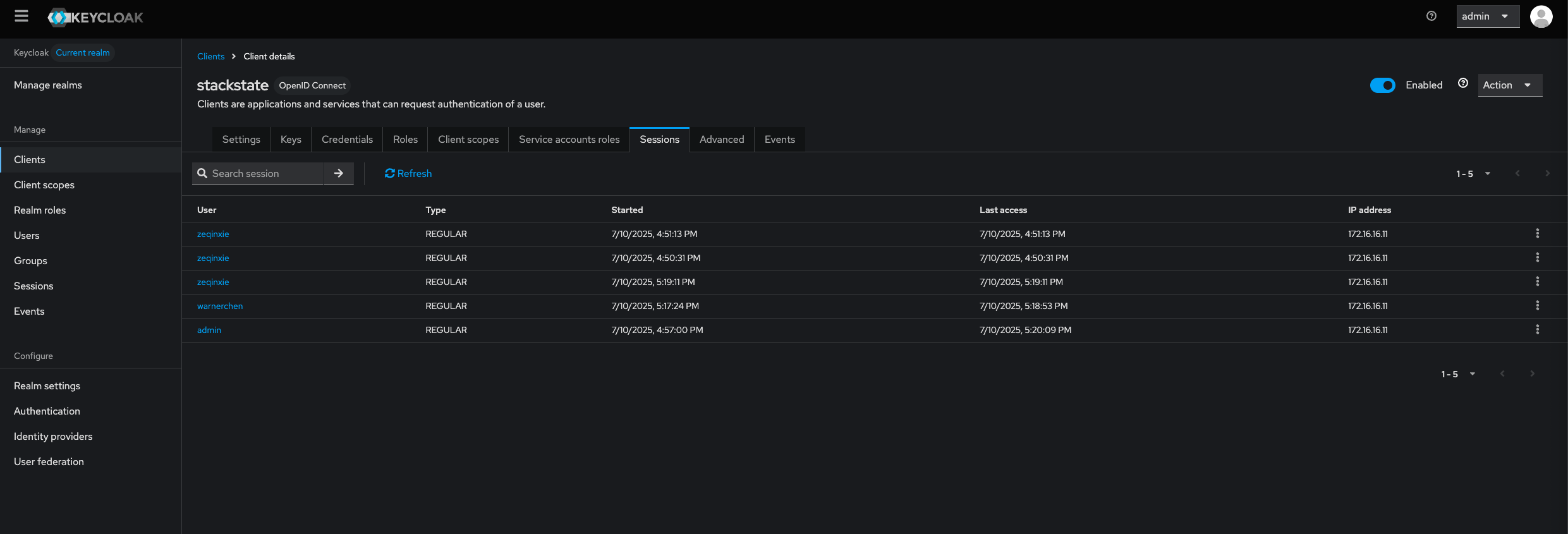

KeyCloak 也可以看到会话信息:

将用户的 Role Unassign,加入到 Group 中:

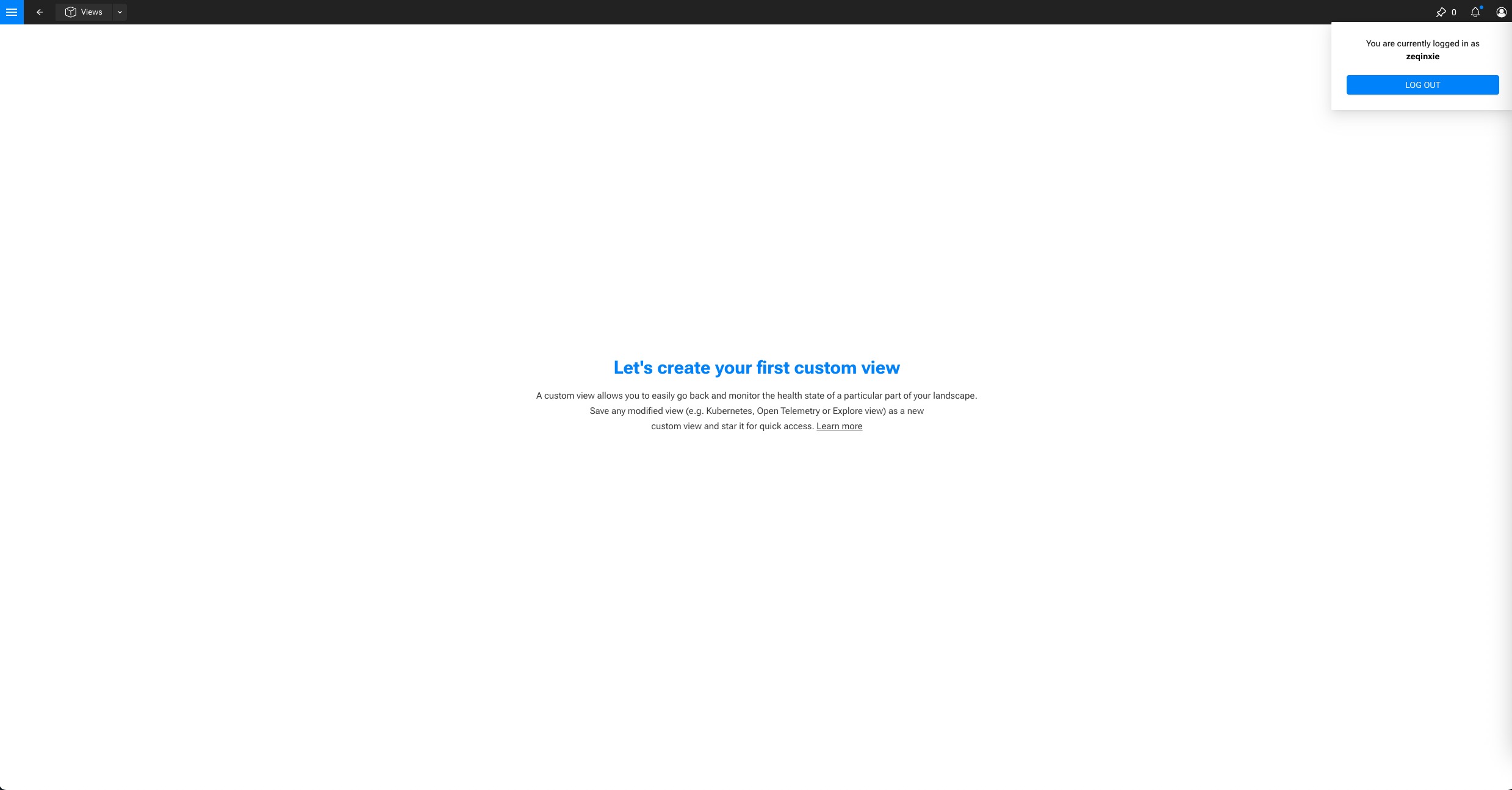

再次登陆,可以看到具有 Group 对应的权限:

SUSE Observability 对接 KeyCloak

https://warnerchen.github.io/2025/07/10/SUSE-Observability-对接-KeyCloak/

install_url to use ShareThis. Please set it in _config.yml.